Satoshi Nakamoto

"What is needed is an electronic payment systembased on cryptographic proof instead of trust,

allowing any two willing parties to transact directly with each other without the need for a trusted

third party."

Come uccidere Bitcoin

Guida per principianti

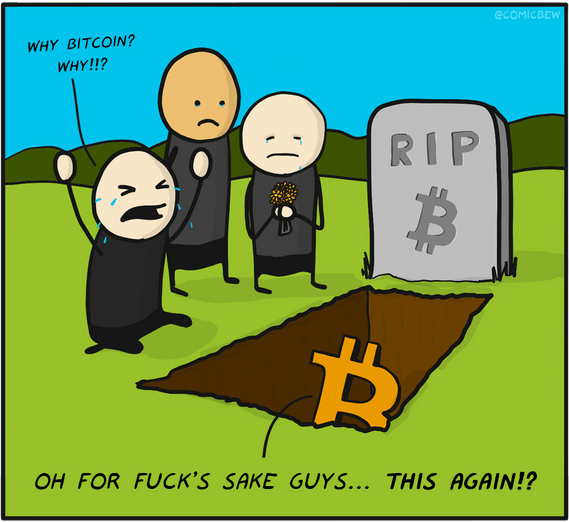

Nonostante le ripetute e fantasiose sentenze di affermati finanzieri sulla (mala) sorte di Bitcoin, la rete è più viva che mai ed il sogno di Satoshi continua a distanza di 10 anni.

La campagna mediatica incessante per screditare il progetto e la comunità fa parte dei meccanismi di autodifesa di un sistema che sta per essere minato e usa tutte le proprie armi per rallentare questo inevitabile processo.

Questa volta però l'avversario è qualcosa di più grande rispetto alla visione umana comune, e sembra essere molto resiliente.

Le persone che non hanno familiarità con Bitcoin credono che un giorno possa essere corrotto (o per dirla brutalmente “hackerato”), ignorando completamente il fatto che possa essere la cosa più “sicura” che abbiano incontrato nella loro vita digitale.

In questo articolo analizzeremo i maggiori potenziali vettori d'attacco verso Bitcoin e come la rete reagisce ad essi. (Tl;Dr: Vince sempre Bitcoin)

Sistemi di difesa

Bitcoin è costruito per sopportare notevoli stress e tentativi di sabotaggio.

La community è tecnicamente competente e meticolosa nell'esaminare l'hardware e il software utilizzato.

La cultura della peer review open source agisce come difesa significativa contro molti tipi di attacchi.

La rete opera in base al presupposto che tutti i nodi siano dei potenziali attaccanti ostili, verificandone quindi ogni azione e sottoponendola alla verifica da parte della rete che raggiungendo il consenso ne sancisce la legittimità.

Invece di stabilire fiducia in ogni membro della rete, Bitcoin verifica tutto ciò che fa.

Il meccanismo permette ai nodi di verificare in modo semplice ed economico la veridicità delle informazioni rilevate mentre rende ai nodi minatori estremamente costoso aggiungere blocchi alla catena (quindi nuove informazioni).

Ciò nonostante i minatori, incentivati economicamente, tenteranno incessantemente di aggiungere nuovi blocchi.

Questo processo è ciò che consuma grandi quantità di potenza computazionale e fa sì che al crescere della potenza della rete, cresca anche il costo di alterazione fraudolenta della stessa, rendendo la disonestà estremamente costosa ed impegnativa.

Hackerare Bitcoin, nel senso di corrompere il libro mastro delle transazioni per spostare fraudolentemente le monete su un indirizzo specifico, richiederebbe a un nodo di inviare un blocco dove esegue una doppia spesa alla blockchain, e alla rete di adottarlo e continuare a costruire su di esso. Il cosiddetto attacco del 51%.

Attacco del 51%

La potenza di calcolo della rete bitcoin è rappresentata dalla somma delle potenze dei macchinari dei miner attivi in quel momento.

Controllare il 51% o più della rete potrebbe permettere ad un miner di alterare fraudolentemente la storia transazionale a suo vantaggio. Il miner disonesto deve risolvere rapidamente i problemi della Proof of Work, spendere bitcoin su una catena pubblica che riceve conferme mentre mina su una biforcazione (fork) della catena con un'altra transazione dello stesso bitcoin ma ad un altro indirizzo, appartenente all'attaccante.

Il destinatario della prima transazione riceve conferme, ma l'attaccante proverà a utilizzare la sua potenza di elaborazione per rendere più lunga la seconda catena.

Producendo in media più blocchi, l’attaccante riuscirà a rendere la seconda catena più lunga della prima e il destinatario della prima transazione vedrà le monete che ha ricevuto svanire.

In teoria, l'attacco del 51% è tecnicamente molto fattibile. Tuttavia, in pratica, non è sostenibile per degli evidenti disincentivi economici.

Per tentare l'attacco, al momento della scrittura, sono necessari miliardi di dollari di hardware e decine di milioni di kWh di energia.

L'industria del mining è un settore in forte crescita con ingenti capitali investiti in piani a lungo termine, richiede apparecchiature specifiche e grandi quantità di energia.

i minatori hanno acquisito un enorme interesse verso l'integrità della rete, poiché il valore del loro investimento dipende da essa.

Inoltre, questo attacco è fattibile solo se la vittima ha fiducia nell'attaccante (o è semplicemente sprovveduta) e non attende un numero di conferme consono al volume della transazione.

Se il destinatario della transazione attende almeno 6 conferme, può considerare che la modifica della transazione sarebbe a quel punto economicamente improbabile.

Nell'ottica del profitto, un attacco del 51% non avrebbe alcun senso, tuttavia un simile attacco potrebbe essere portato avanti senza scopo di lucro, ma con l'intenzione di distruggere Bitcoin.

Un ente governativo o un privato potrebbe decidere di acquisire capacità di estrazione di Bitcoin per comandare la maggior parte della rete e quindi procedere all'utilizzo di questa potenza per lanciare attacchi a doppia spesa continui, frodare molti utenti e distruggere la fiducia nella sicurezza della rete.

L'ingente quantità di risorse impiegate, la difficoltà nella reperibilità dell'hardware e la struttura organizzativa richiesta fa sì che non siano mai stati eseguiti attacchi a doppia spesa con successo su transazioni Bitcoin confermate almeno una volta.

Tra le ipotesi analizzate esiste anche la possibilità che gli hardware dedicati al mining possano essere stati corrotti dai manufacter per poterne prendere il controllo attraverso dei backdoor attack.

Backdoor Attack

Un metodo efficace per performare un attacco del 51% potrebbe non consistere nel rilevamento fisico dell'hardware, bensì nel comando attraverso backdoor attack. Le apparecchiature potrebbero essere state corrotte con dei malware non rilevabili che permettano all'attaccante di comandarle da remoto.

Un tale attacco è relativamente possibile e costituisce uno dei maggiori punti deboli di Bitcoin.

Tuttavia, il settore del mining è in forte crescita e la costruzione di hardware non è più un monopolio Cinese, inoltre voci di corridoio parlano di big dell'elettronica che si stanno per affacciare al settore. Questo gioverebbe all'ecosistema e la sana competizione che nascerebbe farebbe sì che i miner siano sempre più sicuri ed economici dal punto di vista di costi e consumi, riducendo significativamente l'impatto disastroso sulla rete di un prodotto corrotto.

Un attacco del genere non riguarda solo le apparecchiature per mining ma anche i computer su cui sono custodite le chiavi private dei wallet degli utenti.

In questo caso il rischio è già praticamente annullato poiché esistono svariati produttori di computer e se uno di essi dovesse risultare compromesso, gli utenti si sposterebbero su altri.

Inoltre, gli utenti possono generare le chiavi private per i loro indirizzi su computer offline che non collegheranno mai a Internet. L'extra paranoico può persino generare i propri indirizzi e chiavi private su computer offline che vengono immediatamente distrutti.

Le monete memorizzate su queste chiavi private sopravviveranno a qualsiasi tipo di attacco alla rete.

Data la natura distribuita della rete, è più probabile che tali attacchi possano causare notevoli costi e perdite alle persone, e forse anche interruzioni sistemiche della rete, ma sarà molto difficile far sì che la rete si fermi o che venga distrutta completamente la domanda di Bitcoin.

Qualsiasi singolo pezzo di equipaggiamento è superfluo per il funzionamento di Bitcoin e può essere sostituito con altre apparecchiature.

Ciononostante, la sopravvivenza e la robustezza di Bitcoin saranno migliorate se si sarà in grado di diversificare i fornitori di hardware per non renderli dei reali punti di vulnerabilità.

Censura, infrastrutture e nodi

Le nazioni potrebbero scoraggiare l'uso di Bitcoin tentando sabotaggi alla rete.

Tuttavia qualsiasi divieto di interazione dei cittadini con la rete sarebbe tecnicamente inapplicabile. Bitcoin è un protocollo software; è un processo interno che può essere eseguito su uno qualsiasi dei miliardi di computer che vengono distribuiti in tutto il mondo. In questo senso è simile a Internet, in quanto consente ai computer di connettersi tra loro; non è l'infrastruttura che li connette.

Esistono innumerevoli tecnologie cablate e wireless per la trasmissione di dati in tutto il mondo e la quantità di dati richiesta per trasmettere informazioni su Bitcoin rappresenta solo una minuscola parte della quantità totale di traffico Internet (1mb ogni 10 minuti).

I satelliti di Blockstream trasmettono attualmente la rete in America, Africa, Europa e presto copriranno l'intero globo.

Inoltre, tentativi di attacchi alle infrastrutture come internet porterebbero innumerevoli danni per qualsiasi società moderna rendendo questa ipotesi ancora molto remota.

L'integrità di Bitcoin può anche essere minata attraverso l'alterazione delle regole di consenso usate dai nodi. Ma, per via della natura decentralizzata e l'elevato numero di nodi, è altamente improbabile un coordinamento atto a modificare le regole di consenso.

La resilienza di Bitcoin non è stata finora limitata a respingere con successo gli attacchi; ha anche abilmente resistito a qualsiasi tentativo di cambiarlo o di alterarne le caratteristiche.

La vera profondità di questa affermazione (e le sue implicazioni) non è stata ancora pienamente realizzata dalla maggior parte degli scettici. Se la valuta di Bitcoin fosse paragonata a una banca centrale, sarebbe la banca centrale più indipendente del mondo. Se fosse paragonato a uno stato-nazione, sarebbe lo stato-nazione più sovrano del mondo. La sovranità di Bitcoin deriva dal fatto che le sue regole di consenso sono molto resistenti alle alterazioni da parte degli individui. Non è esagerato dire che nessuno controlla Bitcoin e che l'unica opzione disponibile per le persone è usarlo così com'è o non usarlo.

Questo aspetto è fondamentale per mantenere le proprietà di decentralizzazione permettendo l'esecuzione di nodi completi in modo relativamente economico, non alterando la dimensione dei blocchi e quindi il peso della catena.

Una rete con poche dozzine di nodi smette di essere una rete effettivamente decentralizzata in quanto diventa molto possibile per i pochi nodi che la gestiscono colludere per alterare le regole della rete a proprio vantaggio, o addirittura per sabotarla.

È quindi fondamentale mantenere l'integrità nella dimensione dei blocchi per una crescita sostenibile della rete, inoltre le soluzioni off-chain dovrebbero mitigare l'utilizzo costante della catena di blocchi principale lavorando sopra di essa, riducendone la crescita.

Un'altra ipotesi che non può essere trascurata è la rottura dell'algoritmo di crittografia SHA-256. La possibilità di trovare collisioni mina l'integrità di Bitcoin, non permettendone la sopravvivenza.

Diventa necessario il passaggio ad un algoritmo resistente, con il conseguente lavoro di coordinamento dei nodi nel pianificare un hard fork. Modificare il codice di Bitcoin è però un'operazione, come sopra descritto, volutamente molto complessa a tal punto che non possa essere messa in atto senza questioni di estrema necessità, come nel caso della rottura dello SHA-256.

Conclusioni

Bitcoin è qualcosa di naturale, decentralizzato, incontrollato e digitale. Qualcosa che non esisteva prima che Satoshi lo inventasse nel 2008 e qualcosa che come tutte può essere distrutta.

Il creatore di Bitcoin è stato motivato dalla creazione di un "denaro elettronico peer-to-peer" e ha realizzato un progetto per tale scopo (non c'è motivo, tranne che per l'ignoranza della sua meccanica, di aspettarsi che sia adatto per altre funzioni).

Fortunatamente, il modo in cui è stato concepito, le prove che ha già subito e l'attuale stato macroeconomico lo rendono molto robusto e difficile da eliminare (il vero stress test avverrà probabilmente durante la prossima crisi finanziaria).

Purtroppo la persecuzione verso i protagonisti di questa rivoluzione è già in atto.

Ross Ulbricht detiene la sentenza più pesante, 2 ergastoli più 40 anni senza possibilità di libertà condizionale, poiché accusato di essere la mente dietro il primo vero mercato libero online “Silk Road” e giudicato con un procedimento che nasconde ancora molti lati oscuri (probabile violazione del quarto emendamento violando la privacy di Ross, accuse non processate e non provate di pianificazione di omicidi (ora decadute) usate contro Ross, due inquirenti federali corrotti (ora in prigione), il controinterrogatorio della difesa è stato ripetutamente bloccato, è stato impedito di testimoniare ai testimoni della difesa, probabile manomissione delle prove, prove di più persone dietro gli account DPR (Dread Pirate Roberts, pseudonimo dell'admin di Silk Road), alterazioni e sabotaggi usati per nascondere il coinvolgimento del NSA e condannare Ross).

Ha creato il sito con il chiaro intento di "usare la teoria economica come mezzo per poter abolire l'uso della coercizione e dell'aggressività fra gli uomini" e dichiarò "Io sto creando una simulazione di un'economia affinché sia possibile dare alle persone un'esperienza di prima mano di come sarebbe poter vivere in un mondo dove non esista l'uso sistemico della forza".

Noi gli siamo grati e anche la comunità dovrebbe riconoscere il duro lavoro speso nella costituzione del suo progetto, con una cura maniacale della privacy e della sicurezza dei suoi utenti, con tutti gli sforzi e grattacapi per mantenere l'anonimato dalla sua seconda vita.

La nascita di Silk Road è stato un passaggio fondamentale nella storia di Bitcoin, di cui Ross Ulbricth, giovane incensurato di Austin, classe 1984, ha pagato il prezzo più caro.

Vogliamo concludere l'articolo con una sua citazione:

“Un giorno potremmo essere un faro luminoso di speranza per gli oppressi di tutto il mondo, proprio come molte anime oppresse e violate hanno già trovato rifugio qui.

Succederà durante la notte? No.

Succederà durante questa vita? Non lo so.

Vale la pena lottare fino al mio ultimo respiro. Ovviamente.

Una volta che hai visto cosa è possibile, come puoi fare diversamente? Come si può restare collegati alla macchina mangia tasse, violenta, sadica e opprimente?

Come puoi inginocchiarti quando hai sentito il potere delle tue stesse gambe?

Le hai sentite allungare e flettersi mentre impari a camminare e a pensare come una persona libera? Preferirei vivere la mia vita in stracci ora che in catene d'oro.

E ora possiamo avere entrambi! Ora è vantaggioso buttare via le catene, con una sorprendente tecnologia crittografica che riduce il rischio di farlo in modo drammatico.

Quante nicchie devono ancora essere riempite nel mondo dei mercati online anonimi? L'opportunità di prosperare e prendere parte a una rivoluzione di proporzioni epiche è a portata di mano!

Non ho nessuno con cui condividere i miei pensieri nello spazio fisico.

La sicurezza non lo permette, quindi grazie per l'ascolto. Spero che le mie parole possano essere un'ispirazione proprio come mi è stato dato così tanto da tutti qui."

Dread Pirate Roberts [3/20/2012]

Riferimenti:

Saifedean A. (2018). The Bitcoin Standard: The Decentralized Alternative to Central Banking

Nakamoto, S. (2009). Bitcoin: A Peer-to-Peer Electronic Cash System.